트위터나 페이스북 같은 소셜네트워크 서비스(SNS)를 이용하는 직장인 A씨는 어느날 자신이 평소 애용하던 음악 서비스와 관련해 e메일을 받았다. A씨는 자신이 평소 이용하는 서비스였기 때문에 의심없이 e메일을 열었다. 그리고 약 3개월 뒤, A씨가 다니는 회사의 고객 정보가 대규모 유출되는 보안 사고가 발생했다.

해커는 음악 서비스 관련 e메일을 위장해 A씨의 컴퓨터에 침입했다. 잠복하면서 때를 기다리던 해커는 적당한 시점에 고객 정보를 대규모 빼내갔다.

이처럼 다소 황당해 보이는 공격들이 실제로 기업에게 발생하고 있다.

9월20일 한국을 내방한 비욘 엥겔하르트 시만텍 아태‧일본지역 전략 세일즈 그룹 부사장은 “과거 개인의 명예를 위해 대규모로 악성코드를 살포하던 해커들의 움직임이 바뀌었다”라며 “최근 2~3년 들어 해커들이 특정 기업을 목표로 삼아 정보를 빼낸 뒤 이 정보로 수익을 얻는 경우가 늘어나고 있다”라고 경고했다.

유출된 정보를 통해 수익을 얻었는지 확인은 안되지만, 해외에서는 룰즈섹과 어노니머스 등 해커 단체들이 FBI, CIA, 소니 등 특정 목표를 지정해 개인정보나 기밀을 유출했다. 비슷한 시기에 국내에서는 옥션, 농협, 현대캐피탈, SK커뮤니케이션즈 등 기업을 노린 해킹 사고도 일어났다.

시만텍에 따르면 이들 모두 차세대 보안위협으로 주목받고 있는 ‘지능적 지속 위협(APT)’ 공격을 당했다.

APT는 표적 공격 중 하나로 특정 기업이나 조직 네트워크에 악의적으로 침투해 기밀정보를 수집해가는 공격이다. 기존 해킹과 달리 불특정 다수가 아닌 특정한 대상을 지정해 공격하며, 오랜 시간 동안 잠복하면서 들키지 않게 정보를 빼내는 게 특징이다.

엥겔하르트 부사장은 “APT는 굉장히 오랜 시간을 들여 남몰래 잠입하는게 특징이기 때문에 심지어 기업은 APT를 당하고 있는지도 모르는 경우도 있다”며 “이 공격은 목표 대상에 대한 선행조사 끝에 이뤄지는 침투, 침투 이후 프로파일링을 통한 전박전인 기업 정보 검색, 정보를 다운로드할 수 있는 새로운 악성코드를 유포해 기밀 수집, 수집한 정보를 몰래 빼내오는 유출 등 4단계를 거친다”라고 설명했다.

APT는 기존 표적 공격처럼 목표로 삼은 기업 관계자에게 몰래 접근한 뒤, 바로 데이터베이스에 접근해서 정보룰 빼내가지 않는다. 오히려 때를 기다리면서 회사 관련한 모든 정보를 천천히 시간을 들여 살펴본다. 그리고 흔적을 남기지 않고 은밀히 활동하면서 회사내 보안서비스를 무력시키고 유유히 정보를 유출해 달아난다. 정보가 유출되는 시점도 바로 드러나지 않는다. 워낙 조심히 흔적을 지우면서 들키지 않게 공격하기 때문에 기업은 기밀이 유출된 사실을 한참 뒤에 알게 될 수도 있다.

이처럼 APT는 기업 입장에서 상당히 골치아픈 보안 공격이다. 엥겔하르트 부사장은 “안타깝게도 요즘 해킹 공격이 거의 APT 위주로 되어 있다”라며 “시만텍 분석에 따르면 이 공격은 앞으로 더 폭넓게 활용될 것으로 보인다”라고 말했다.

그렇다면 기업이 이런 공격을 방어할 방법은 없을까. 엥겔하르트 부사장은 “시만텍은 ‘정보 중심의 보안 전략’을 통해 APT 같은 공격에 대해 대비하고 있다”라고 소개했다.

시만텍이 소개한 ‘정보 중심의 보안 전략’은 보호해야 할 중요 정보가 어디에 저장돼 있고, 누가 접근을 허락해줘야 하며, 어떤 정보를 더 중요시 생각해서 보호해야 하는지 등을 분석하고 파악해 대비하는 것을 뼈대로 두고 있다. 기존 보안 체계가 서버나 데이터센터 보안 등 물리적인 관점에 치중했다면, 이제는 보호해야 할 대상 자체에 대한 분석을 통해 유기적으로 대응하겠다는 전략인 것이다.

엥겔하르트 부사장은 “물론 인프라 보안도 매우 중요하다”라며 “동시에 이제는 정보가 어디로 어떻게 흘러나가는지, 유출되면 안되는 정보에는 무엇이 있는지 중요도를 정확히 분석해 대응하는 것이 필요한 때”라고 강조했다.

출처 - http://www.bloter.net/archives/76411

'Security > Common' 카테고리의 다른 글

| CISSP에서 도구 (0) | 2011.11.10 |

|---|---|

| 암호학(Cryptography) 의 모든 것 (0) | 2011.10.06 |

| API Gateway 사례로 본 HMAC 인증 이해 (0) | 2011.10.01 |

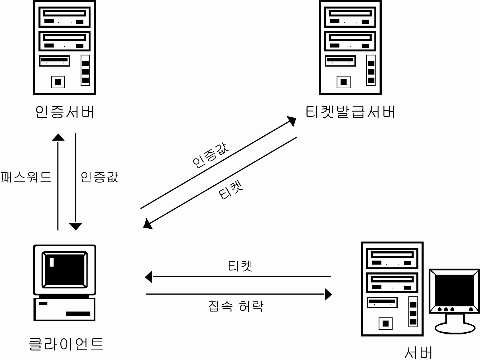

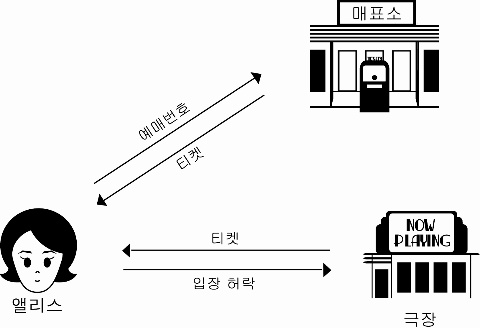

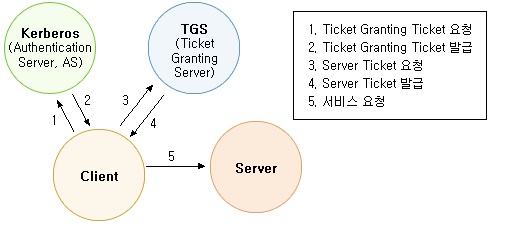

| 커버로스 (Kerberos) (0) | 2011.09.23 |

| Hash and MAC (0) | 2011.09.18 |